Đến thời điểm hiện tại, các nhà nghiên cứu bảo mật đã xác định được ít nhất 5 chủng malware này, một số đã bị phát tán lên mạng, số khác dường như chỉ được tạo ra để thử nghiệm hoặc đùa giỡn.

Đặc điểm chung của chúng là đều lợi dụng tình hình virus corona và được thiết kế để phá hoại chứ không phải để thu lợi về mặt tài chính.

Malware ghi đè MBR

Trong 4 mẫu malware được các nhà nghiên cứu bảo mật phát hiện ra trong tháng vừa rồi, hai mẫu có khả năng ghi đè vùng MBR thuộc loại tiên tiến nhất.

Để tạo ra được những chủng malware này đòi hỏi phải nắm trong tay kiến thức kỹ thuật cao cấp, bởi "quậy phá" MBR không phải là việc dễ dàng, và khi thành công thì nó sẽ khiến hệ thống không thể khởi động được nữa.

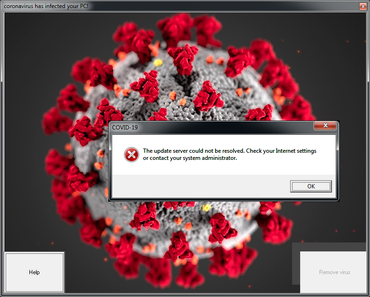

Malware đầu tiên có khả năng ghi đè MBR được phát hiện bởi một nhà nghiên cứu bảo mật có nickname là "MalwareHunterTeam". Sử dụng tên gọi COVID-19.exe, malware này lây nhiễm vào một máy tính qua hai giai đoạn.

Trong giai đoạn đầu, nó sẽ hiển thị một cửa sổ khá khó chịu mà người dùng không thể đóng được, bởi malware đã khóa luôn Windows Task Manager rồi.

Trong khi người dùng còn đang bận rộn tìm cách xử lý cửa sổ này, thì malware sẽ âm thầm ghi đè MBR của máy tính. Sau đó nó sẽ khởi động lại máy tính, và MBR mới nhảy xổ ra, ngăn người dùng tiếp tục khởi động máy.

Người dùng có thể lấy lại quyền truy cập máy tính, nhưng họ sẽ cần một vài ứng dụng đặc biệt với chức năng khôi phục và xây dựng lại MBR về trạng thái hoạt động ban đầu.

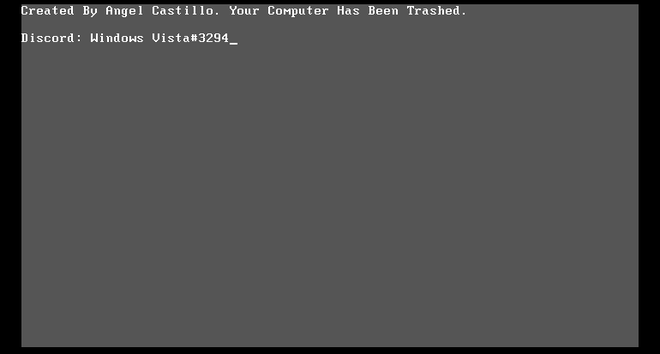

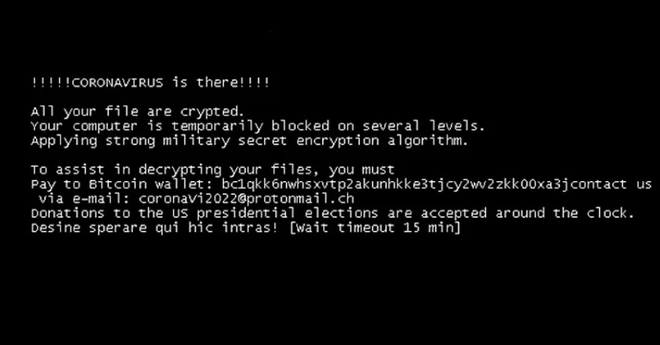

Nhưng còn có thêm một malware khác liên quan virus corona có khả năng ghi đè MBR, và malware này có phương thức hoạt động phức tạp hơn nhiều.

Nó tự nhận là "ransomware CoronaVirus", nhưng chỉ là vẻ ngoài mà thôi. Chức năng chính của malware là đánh cắp mật mã từ máy tính bị nhiễm, sau đó giả dạng một ransomware để đánh lừa người dùng và che giấu mục đích thực sự của nó.

Tuy nhiên, nó chẳng phải là ransomware, chỉ là giả dạng. Một khi hoạt động đánh cắp dữ liệu đã xong, malware sẽ chuyển sang giai đoạn mới: ghi đè MBR, và ngăn người dùng khởi động hệ thống. Khi người dùng nhận được thông báo tống tiền lúc khởi động máy và sau đó chẳng thể vào được hệ điều hành, thì chẳng ai nghĩ có người vừa đánh cắp mật mã của họ cả.

Theo phân tích từ nhà nghiên cứu bảo mật Vitali Kremez của SentinelOne và Bleeping Computer, malware còn chứa một đoạn mã có chức năng xóa sạch tập tin trong hệ thống của người dùng, nhưng chức năng này không được kích hoạt trong phiên bản phiên dịch malware mà họ phân tích.

Hơn nữa, malware này bị phát hiện đến 2 lần. Phiên bản 2 của nó được phát hiện bởi nhà nghiên cứu malware của G DATA là Karsten Hahn, 2 tuần sau khi phát hiện phiên bản 1. Lần này, malware vẫn giữ khả năng ghi đè MBR, nhưng thay tính năng xóa dữ liệu bằng tính năng khóa màn hình.

Malware xóa dữ liệu

Nhà nghiên cứu bảo mật "MalwareHunterTeam" còn phát hiện ra hai malware khác chuyên xóa dữ liệu.

Malware đầu tiên được phát hiện vào tháng 2. Nó sử dụng tên tập tin tiếng Trung Quốc, và chủ yếu nhắm vào người dùng Trung Quốc, dù không ai biết liệu nó đã được phát tán lên mạng hay chỉ là một "liều thuốc thử".

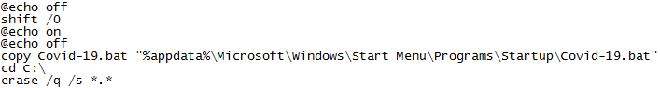

Malware thứ hai được phát hiện vào hôm kia, đã được tải lên cổng điện tử VirusTotal bởi một người nào đó sống ở Italy.

MalwareHunterTeam miêu tả cả hai chủng malware này là "những kẻ xóa dữ liệu yếu ớt" vì tính hiệu quả kém, dễ lỗi, và sử dụng các phương thức xóa tập tin khá tốn thời gian. Tuy nhiên, chúng vẫn hoạt động, đó là lý do tại sao chúng nguy hiểm nếu được phát tán lên mạng.

Tập tin .bat khá thô sơ của malware xóa dữ liệu nói trên

Thật lạ khi có khá nhiều kẻ tạo ra những malware phá hoại như thế này, nhưng đây không phải lần đầu tình trạng này diễn ra. Trong số nhiều chủng malware nhắm vào tài chính đã được phát hiện, luôn có một vài malware được tạo ra để đùa cợt, phục vụ sở thích của những tên hacker. Điều tương tự đã diễn ra trong đợt bùng phát ransomware WannaCry vào năm 2017, khi mà nhiều ngày sau khi ransomware WannaCry nguyên bản đã mã hóa vô số máy tính trên toàn thế giới, bỗng xuất hiện hàng loạt bản sao gây ra sự cố tương tự nhưng chẳng vì lý do rõ ràng nào cả.

Tham khảo: ZDNet

Không có nhận xét nào:

Đăng nhận xét